La Operación Orchard: El Espionaje que Desveló el Secreto Nuclear Sirio

Tras la ascensión de Bashar al-Assad a la presidencia de Siria en el año 2000 [1], las agencias de inteligencia israelíes y occidentales comenzaron a notar un patrón inusual. Se registraron visitas de altos responsables norcoreanos a Damasco, encuentros que, aunque discretos, levantaron una bandera roja en la comunidad de inteligencia [2]. La naturaleza de esta cooperación era un misterio, y la ficha de vigilancia se mantuvo abierta, sin un objetivo claro, hasta que la información comenzó a fluir a mediados de la década.

El Desciframiento y el Sitio de Deir el-Zor (2004-2006)

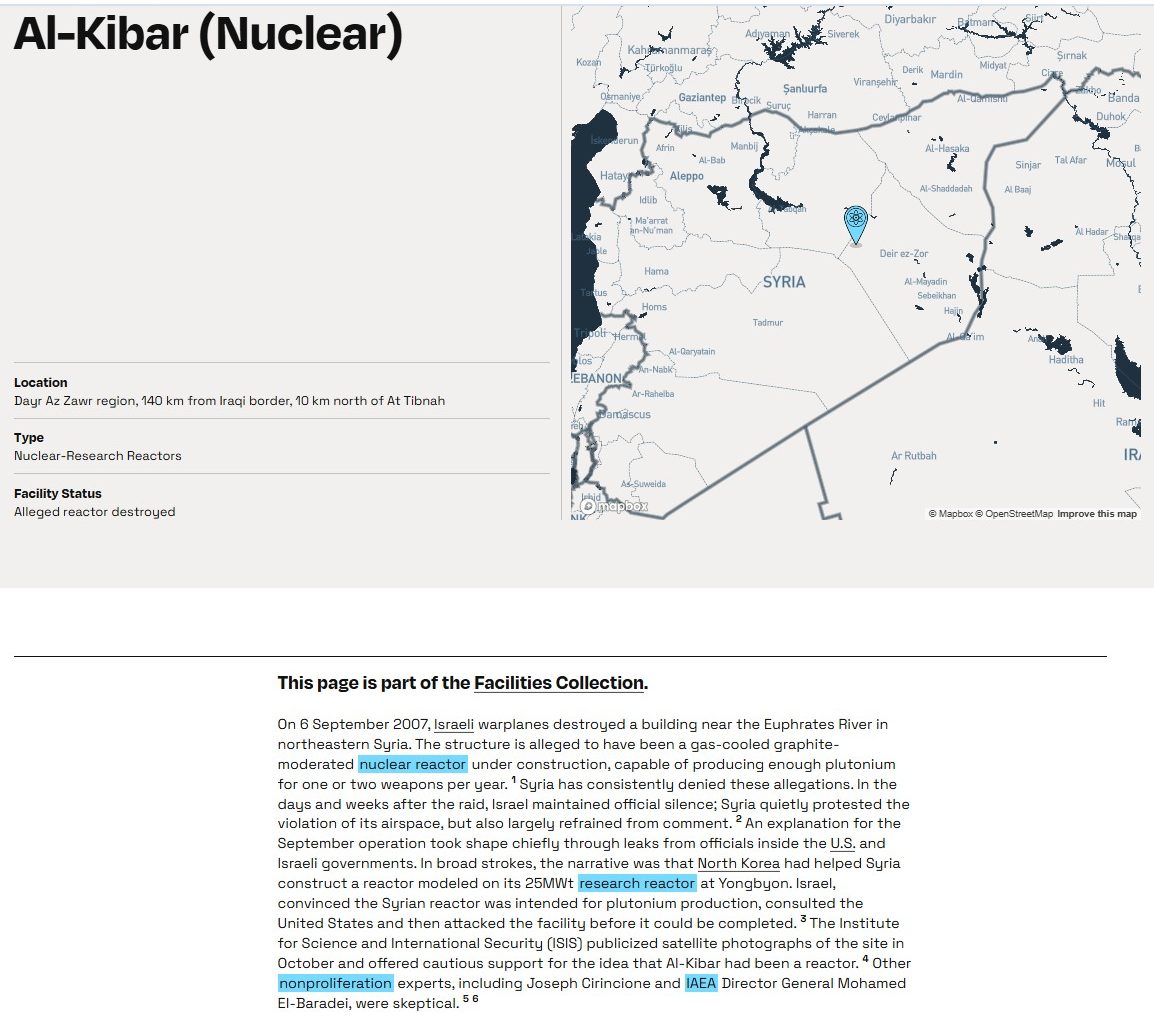

Alrededor de 2004, la Agencia Central de Inteligencia (CIA) y el Mossad israelí detectaron una serie de comunicaciones encriptadas y encendidas entre funcionarios sirios y sus contrapartes norcoreanas [3]. El esfuerzo por descifrar estas comunicaciones dio un fruto crucial: las conversaciones apuntaban a un sitio de construcción secreto en la provincia de Deir el-Zor, específicamente en la región norte del río Éufrates (El-Furat) [4].

La inteligencia identificó a los personajes clave en esta colaboración. Entre ellos se encontraba Ibrahim Othman, quien no era un responsable coreano como se creía inicialmente, sino el director de la Comisión de Energía Atómica de Siria (AECS) [5]. Othman se convirtió en el objetivo principal de una de las operaciones de espionaje más audaces de la historia reciente.

El Portátil de Othman

La vigilancia sobre Ibrahim Othman se intensificó. La oportunidad de oro llegó a finales de 2006 o principios de 2007, cuando Othman viajó a Europa (algunas fuentes señalan Londres, otras Viena) para asistir a reuniones de la Agencia Internacional de Energía Atómica (OIEA) [6].

En un movimiento digno de una novela de espías, agentes del Mossad irrumpieron en su habitación de hotel. Lograron acceder a su ordenador portátil y descargar su contenido [7]. El botín de inteligencia fue devastador para el programa sirio: el portátil contenía planos detallados y fotografías de la instalación de Deir el-Zor.

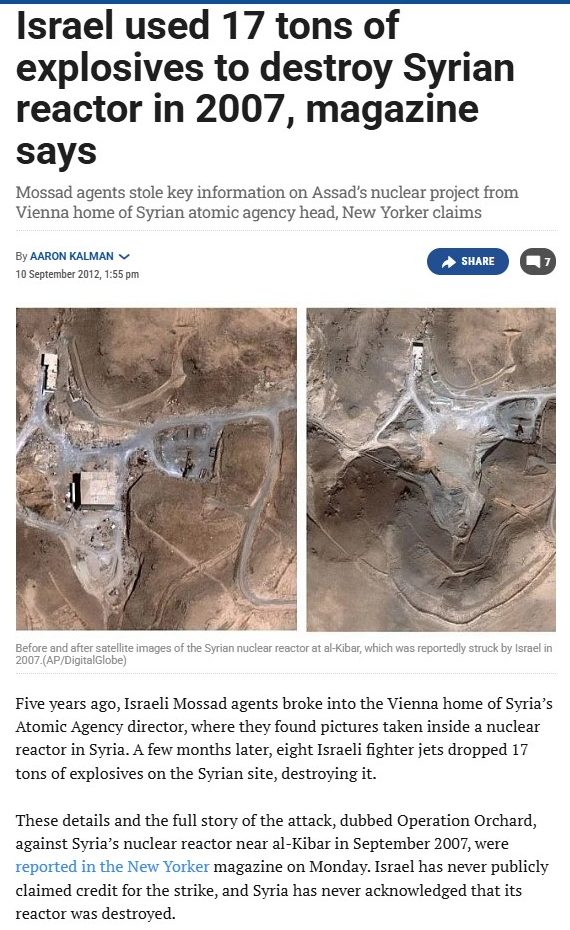

El análisis de los archivos reveló que el edificio era un reactor nuclear de agua pesada, idéntico en diseño al reactor de Yongbyon en Corea del Norte [8]. Este tipo de reactor es ideal para producir plutonio, un material fisible clave para la fabricación de armas nucleares [9]. La instalación, conocida como Al-Kibar, estaba a meses de ser cargada con combustible, momento en el cual un ataque aéreo habría sido demasiado peligroso debido a la posible dispersión de material radiactivo [10].

Harry Fawcett, de Al Jazeera, informa desde Jerusalén Oeste.

Al Jazeera English está financiada total o parcialmente por la Administración Pública catarí Israel publica vídeo del ataque aéreo de 2007 contra un reactor nuclear sirio

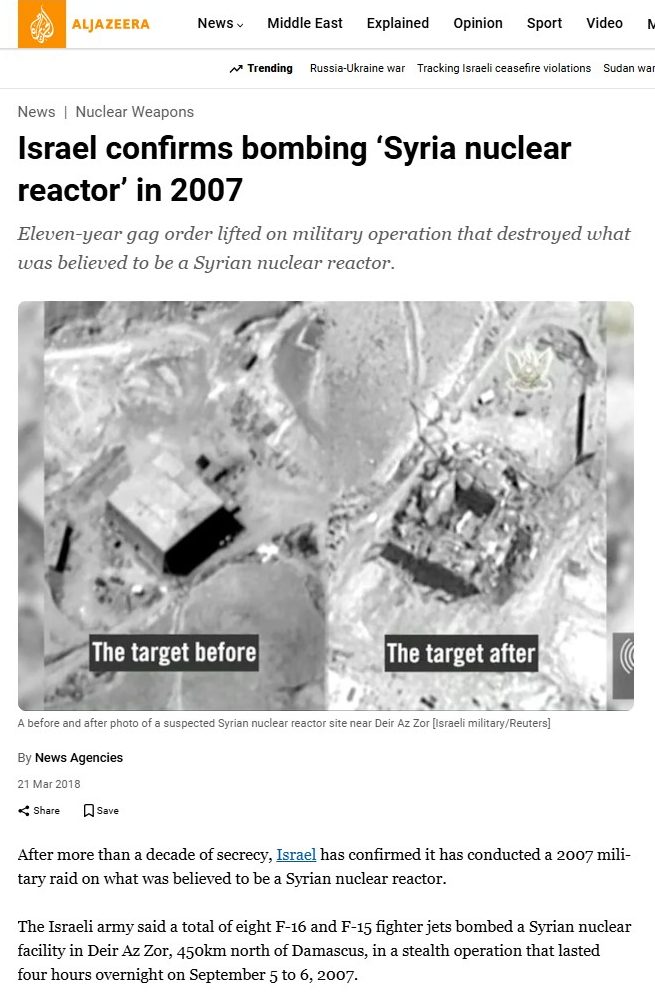

21 de marzo de 2018. El ejército israelí confirmó por primera vez que bombardeó un supuesto reactor nuclear en Siria hace 11 años. Publicó un video previamente clasificado del ataque cerca de Deir Az Zor en 2007. El ministro de inteligencia israelí afirmó que el video debería advertir a Irán contra el desarrollo de armas nucleares.

Operación Huerto: Fuerzas especiales israelíes neutralizan el programa clasificado como amenaza nuclear

Real Stories 13 de junio de 2025. Este apasionante documental revela la historia jamás contada de la incansable búsqueda de Israel para desmantelar el programa oculto de armas nucleares de una nación señalada como enemiga por el ente sionista. Adéntrate en el corazón de un thriller geopolítico de alto riesgo donde tres unidades de élite israelíes de operaciones encubiertas (inteligencia, asalto aéreo y asesinato) se unen para contrarrestar la declarada como amenaza existencial. Este documental también desvela al cerebro detrás de la ambición nuclear de Siria y la operación precisa para asegurar que la amenaza nunca resurgiera. Así es como Israel logró utilizar sus servicios de inteligencia para evitar una supuesta catástrofe nuclear.

Versión en audio de «El factor repercusión en el ataque al programa nuclear iraní», un nuevo comentario de Doreen Horschig y Bailey Schiff del CSIS. Este audio fue generado con texto a voz por Eleven Labs.

La Operación Orchard (6 de Septiembre de 2007)

La información del portátil de Othman confirmó la sospecha de que Siria estaba en camino de construir una bomba nuclear con ayuda norcoreana. La amenaza existencial percibida por Israel llevó a una decisión rápida y definitiva.

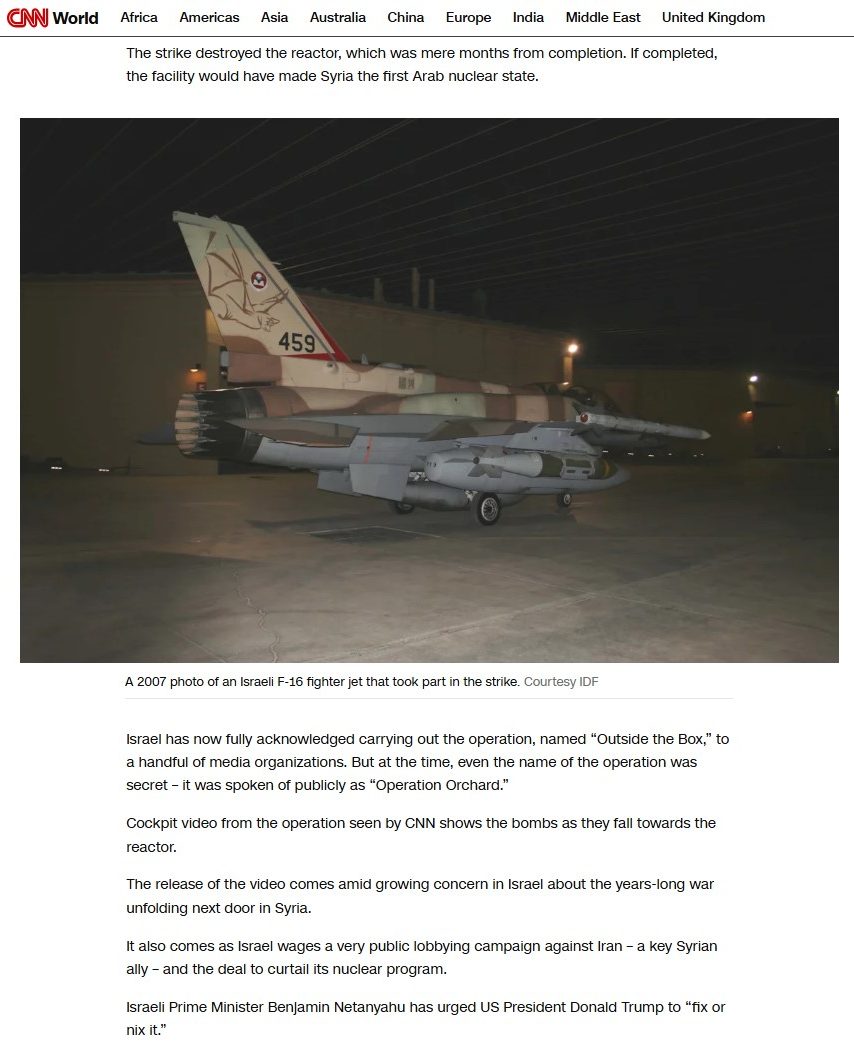

En la noche del 6 de septiembre de 2007, un escuadrón de aviones de combate israelíes (F-15I y F-16I) ejecutó la Operación Orchard (Operation Outside the Box) [11]. Los aviones volaron a baja altura para evitar los radares sirios y destruyeron completamente el complejo de Al-Kibar con una precisión quirúrgica [12].

El ataque eliminó la amenaza nuclear siria, pero tuvo un costo humano. Se ha reportado que, junto con la destrucción del reactor, murieron científicos norcoreanos que trabajaban en el sitio [13]. El texto base menciona la muerte de 10 científicos norcoreanos y del propio Ibrahim Othman. Si bien la muerte de los técnicos norcoreanos es un hecho ampliamente reportado por fuentes de inteligencia, la afirmación sobre Othman es incorrecta; él sobrevivió al ataque y continuó en su cargo como jefe de la AECS [5].

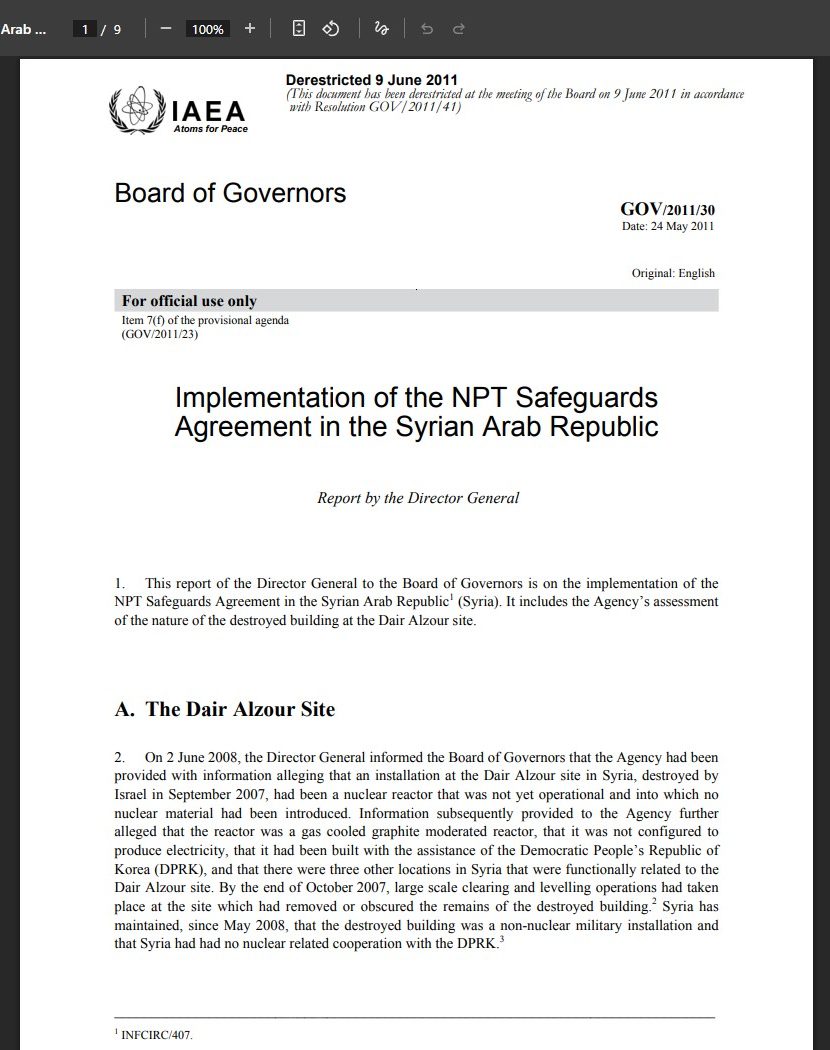

Siria negó que la instalación fuera nuclear, alegando que era un edificio militar vacío [14]. Sin embargo, en 2011, la OIEA concluyó que era “muy probable” que el edificio destruido fuera un reactor nuclear no declarado, tras encontrar trazas de uranio en el sitio [15].

Israel mantuvo el secreto del ataque durante más de una década, hasta que lo admitió públicamente en 2018, confirmando los detalles de la operación y el papel crucial de la inteligencia en alegando la prevención de la proliferación nuclear en la región [16] pero en realidad lo que de verdad necesita Israel es que sea la única fuerza nuclear de la región La Operación Orchard era el resultado de todos los medios de inteligencia occidentales contra un siria y en frente de toda la ayuda brindada para Israel en su proyecto de tener armas nucleares.

Jerusalén CNN: Israel admite haber bombardeado un reactor nuclear sirio en 2007

Israel reconoció públicamente, por primera vez, haber bombardeado un reactor nuclear sirio secreto en Al-Kibar en 2007, apenas unos meses antes de su finalización prevista.

En la oscuridad de una noche de miércoles de septiembre de 2007, hace 11 años, ocho aviones de combate israelíes despegaron del sur de Israel con rumbo al norte. Dos horas después, alcanzaron su objetivo en la región de Deir Ezzor, en el este de Siria: un anodino edificio cuadrado, enclavado en un valle desértico entre ondulantes colinas.

Poco después de la medianoche, bombas israelíes guiadas con precisión, lanzadas por los F-16 y F-15 que volaban en círculos sobre el terreno, destrozaron las instalaciones, lanzando una columna de humo hacia el cielo sirio.

El ataque destruyó el reactor, que estaba a pocos meses de completarse. De haberse completado, la instalación habría convertido a Siria en el primer estado nuclear árabe.