I. Prólogo: Tecnologías probadas en combate, derechos humanos en riesgo

Las tecnologías de vigilancia y espionaje desarrolladas por empresas privadas israelíes se han convertido en una industria global que opera en más de la mitad de los países del planeta, articulando intereses comerciales, militares, políticos y de inteligencia, con un fuerte impacto sobre derechos humanos, privacidad y libertades civiles.[1][2]

II. Alcance global de las tecnologías israelíes

Las compañías privadas israelíes han construido un arsenal transnacional de programas y sistemas de vigilancia digital, intrusión y espionaje, activos hoy en al menos 102 países de todos los continentes, incluidos estados catalogados como democráticos y regímenes abiertamente autoritarios. Estas herramientas se usan tanto para el seguimiento selectivo de personas como para formas de “vigilancia” masiva que afectan a poblaciones enteras, difuminando la frontera entre seguridad legítima y control político.[2][1]

El mapa de uso muestra que Asia concentra el mayor número de países donde se han empleado estas tecnologías (35 estados), seguida de Europa (31), África (20), Norteamérica (8), Sudamérica (7) y un país en Oceanía, lo que convierte a la industria israelí en uno de los casos más extensos de exportación de seguridad cibernética en la era digital. En numerosos casos, los gobiernos combinan productos de varias firmas israelíes, lo que incrementa su capacidad de acceso ilegal o semilegal a enormes volúmenes de datos personales.[1][2]

III. Empresas, productos y países usuarios

En algunos estados no se recurre a una única solución, sino a un ecosistema de herramientas provenientes de diferentes empresas israelíes, abarcando desde extracción forense de datos hasta intrusión remota en dispositivos y plataformas de interceptación de comunicaciones. En India, por ejemplo, se ha documentado el uso simultáneo de tecnologías de firmas como Cellebrite, Cognyte, Nice y NSO Group para acceder a teléfonos, infiltrar equipos y sostener operaciones prolongadas de vigilancia digital.[3][1]

Los registros de la organización Access Now y de investigaciones judiciales y periodísticas indican que en México se han utilizado al menos seis tecnologías israelíes para infiltración de dispositivos, extracción de datos, geolocalización y escucha de comunicaciones, convirtiendo al país en uno de los principales escenarios de despliegue de esta industria. El software Pegasus de NSO Group, epicentro de un escándalo internacional desde 2021, se utilizó para atacar al menos a 1.223 personas en 51 países, entre periodistas, activistas, políticos y diplomáticos, explotando vulnerabilidades en aplicaciones de mensajería como WhatsApp.[4][5][2]

Cellebrite, especializada en extracción forense de datos de móviles y otros dispositivos, declara presencia en más de 100 países y es utilizada por miles de agencias de seguridad públicas y privadas, incluidas policías de los 50 estados de Estados Unidos y fuerzas de seguridad en la mayoría de países de la Unión Europea. Informes de organizaciones de derechos humanos documentan, además, el uso de sus herramientas en contextos de abusos graves, como la represión de manifestantes en Hong Kong y la persecución de periodistas y opositores en varios países de Asia, África y Europa del Este.[6][3][1]

IV. Palestina y migración como campos de prueba

Los territorios palestinos ocupados constituyen el entorno más denso de experimentación y despliegue de tecnologías israelíes de vigilancia, seguimiento y reconocimiento, con al menos 19 sistemas y soluciones diferentes detectados sobre el terreno. Durante años, estas herramientas —incluidos sistemas de reconocimiento facial, uso intensivo de drones para identificar y seguir objetivos, e intercepción avanzada de comunicaciones— se han probado y perfeccionado en Palestina antes de ser ofrecidas en mercados internacionales como productos “validados en combate”.[7][5][8][1]

La gestión de fronteras, migrantes y refugiados se ha convertido en otro campo central de reutilización de estas tecnologías. En Grecia, sistemas de análisis de vídeo y reconocimiento de comportamiento desarrollados por empresas israelíes se integraron en el programa “Centaur”, financiado por la Unión Europea, para vigilar campos de refugiados, generando críticas por crear entornos carcelarios de vigilancia permanente. En Estados Unidos se han empleado soluciones como FalcoNet en operaciones de seguimiento de migrantes, mientras que agencias europeas como Frontex han contratado tecnología israelí para patrullas fronterizas, monitorización aérea y control automatizado de desplazamientos humanos.[7][1]

Informes de ONG como I Have Rights denuncian el uso de sistemas de inteligencia artificial para vigilar migrantes en Italia, en cuyo desarrollo participó la empresa israelí Viisights, lo que evidencia cómo plataformas inicialmente creadas para uso militar se reconvierten en herramientas de gestión securitaria de la movilidad humana.

Este trasvase desde el ámbito militar a la administración de fronteras y refugiados consolida un modelo donde la población vulnerable se convierte en banco de pruebas tecnológico sin garantías suficientes.[5][1]

V. Vínculos con el aparato militar y de inteligencia

Un rasgo estructural de esta industria es su origen en las unidades cibernéticas del ejército y los servicios de inteligencia israelíes, que actúan como incubadoras de talento, tecnología y redes empresariales. Estudios citados por el diario Haaretz señalan que alrededor del 80% de los fundadores de unas 700 start-ups de ciberseguridad en Israel proceden de unidades de inteligencia militar, especialmente de la Unidad 8200, responsable de la guerra electrónica, la interceptación masiva de comunicaciones y el análisis avanzado de datos.[8][1][7]

La Unidad 8200 se considera el principal brazo de inteligencia cibernética del ejército israelí, mientras que la Unidad 81 —bajo la Dirección de Inteligencia Militar— aporta el componente tecnológico de hardware y soluciones especiales, configurando juntas la base técnica de la industria privada de vigilancia y espionaje. Muchas firmas emergentes nacen directamente de oficiales y especialistas que, tras su servicio militar, trasladan conocimientos, métodos y contactos al sector privado, en un circuito que difumina la frontera entre intereses estatales y negocios comerciales.[8][7]

Empresas como BeeSense, fundada por Israel Kashar —exintegrante de una unidad tecnológica de inteligencia militar—, cuyas soluciones de vigilancia y recolección de información han sido contratadas por la Agencia Europea de Guardia de Fronteras y Costas (Frontex) en operaciones de seguimiento de migrantes. NSO Group, quizá el ejemplo más polémico, fue creado por veteranos de la Unidad 8200 y desarrolló herramientas como Pegasus y Circles, utilizadas en decenas de países para actividades de espionaje político y social, hasta el punto de provocar sanciones y demandas judiciales en Estados Unidos y Europa.[4][2][1][7]

VI. Licencias, control formal y sanciones

Aunque la exportación de tecnologías de vigilancia, intrusión y ciberseguridad israelíes está jurídicamente sometida a un estricto sistema de licencias del Ministerio de Defensa a través de la Agencia de Control de Exportaciones de Defensa, en la práctica ese mecanismo no ha impedido que estas herramientas acaben en manos de gobiernos con historiales graves de abusos. Ninguna empresa puede vender legalmente software avanzado de espionaje al extranjero sin la “luz verde” oficial, lo que implica una participación directa del Estado en la expansión global de este mercado.[1][7][8]

La reacción internacional empezó a tomar forma a raíz de los escándalos más notorios, especialmente tras la revelación de que Pegasus se empleó contra funcionarios, periodistas, defensores de derechos humanos y diplomáticos. En noviembre de 2021, el Departamento de Comercio de Estados Unidos incluyó a NSO Group y Candiru en su “lista negra” por actividades consideradas contrarias a la seguridad nacional y a los intereses de política exterior estadounidenses. Pese a estas sanciones, investigaciones posteriores demostraron que los productos de NSO se siguieron utilizando y que otras empresas israelíes ocuparon el espacio comercial dejado por las firmas sancionadas.[5][2][4]

[5] Un documento judicial revela la ubicación de las víctimas de WhatsApp atacadas por el software espía de NSO

Según un software espía notorio de NSO Group, Pegasus se utilizó para apuntar a 1223 usuarios de WhatsApp en 51 países diferentes durante una campaña de piratería de 2019, tal y como señala este documento judicial:

El documento fue publicado formando parte de la demanda de propiedad de Meta WhatsApp presentada contra NSO Group en 2019, en la que se acusa al fabricante de tecnología de vigilancia de explotar una vulnerabilidad en la aplicación de chat para dirigirse a cientos de usuarios, incluidos más de 100 activistas de derechos humanos, periodistas y otros miembros de la sociedad civil.“

WhatsApp presentó una demanda en un tribunal federal acusando al fabricante israelí NSO Group de vigilancia por medio del móvil, creando un «exploit» que se utilizó cientos de veces para piratear el teléfono target.

La demanda, presentada en un tribunal federal de California, dijo que el equipo de vigilancia móvil «desarrolló su malware para acceder a mensajes y otras comunicaciones después de que fueron descifrados en dispositivos objetivo«.

El ataque se hizo efectivo explotando una vulnerabilidad del sistema de llamadas de audio en WhatsApp. Puede parecer que los usuarios reciben una llamada normal, pero el malware infectaría silenciosamente el dispositivo con software espía, dando a los atacantes acceso completo al dispositivo.

En algunos casos sucedió tan rápido que es posible que el teléfono del objetivo no haya sonado en absoluto.

Debido a que WhatsApp está cifrado de extremo a extremo, es casi imposible acceder a los mensajes mientras atraviesan Internet. Pero en los últimos años, los gobiernos y las empresas de software espía móvil han comenzado a apuntar a los dispositivos donde se enviaron o recibieron los mensajes. La lógica es que si pirateas el dispositivo, podrás obtener sus datos.

Esto es lo que WhatsApp dice que pasó:

WhatsApp, propiedad de Facebook, rápidamente parcheó la vulnerabilidad. Aunque la culpa recayó inmediatamente en NSO Group, WhatsApp no acusó públicamente a la empresa en ese momento, espero hasta la actualidad.

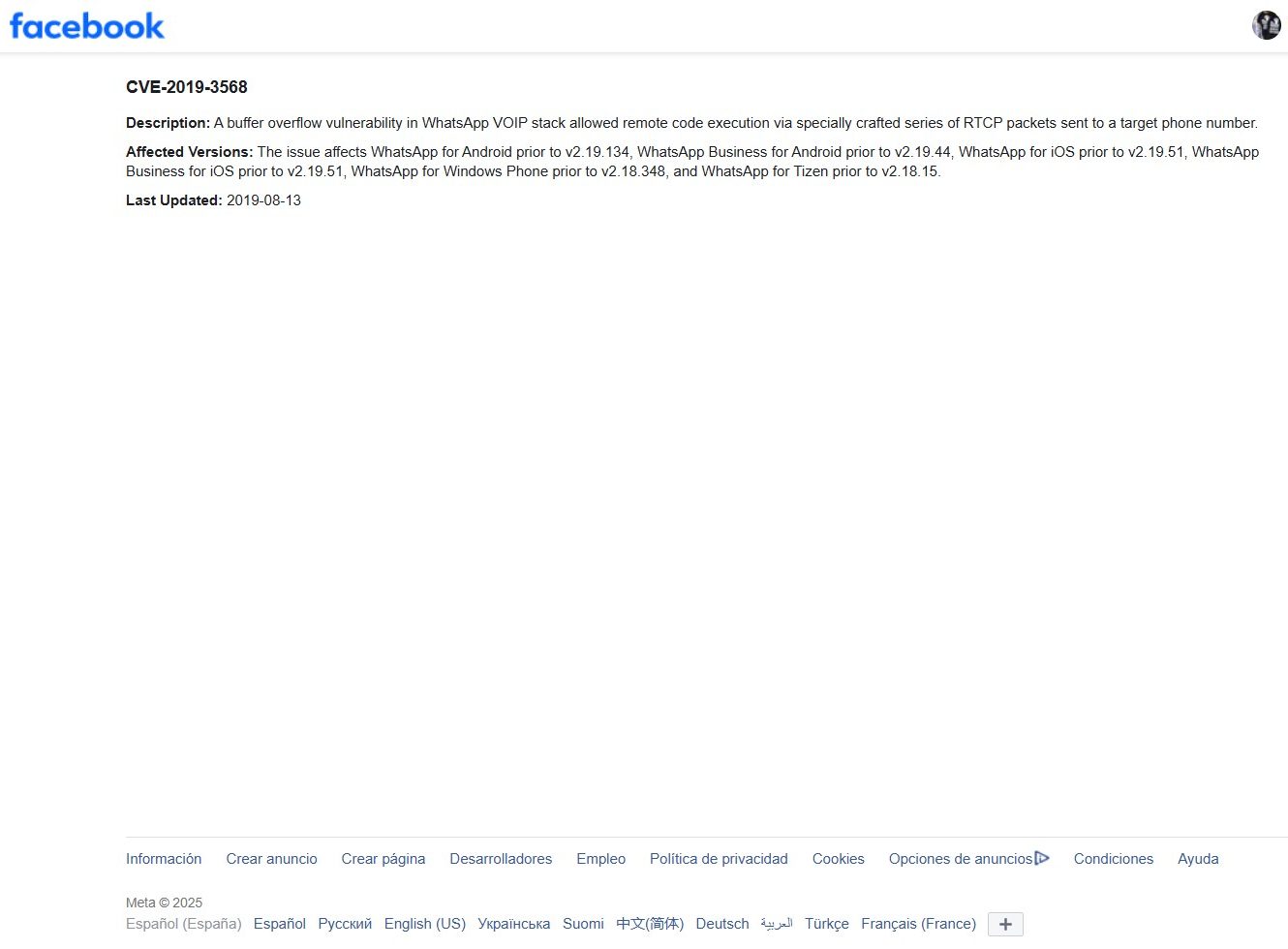

WhatsApp recientemente solucionó una vulnerabilidad que permitía a actores maliciosos instalar de forma remota software espía en los teléfonos afectados y, según se informa, un número desconocido lo hizo con un paquete de espionaje de calidad comercial que generalmente se vende a los estados-nación.

La vulnerabilidad (documentada abajo) fue descubierta por WhatsApp, propiedad de Facebook, a principios de mayo, tal y como confirmó la compañía a TechCrunch. Aparentemente aprovechó un error en la función de llamada de audio de la aplicación para permitir a la persona que llama la instalación de software espía en el dispositivo al que se llama, independientemente de que la llamada haya sido respondida o no.

Organizaciones como Access Now, Citizen Lab y Amnistía Internacional han documentado un patrón recurrente: los gobiernos adquieren estas tecnologías de vigilancia invocando la lucha contra el crimen o el terrorismo, pero luego las usan para vigilar a opositores, disidentes, minorías y periodistas. Esta dinámica evidencia que, más allá de los marcos formales de control, opera un sistema de vigilancia trasnacional con supervisión efectiva muy limitada y amplias zonas de impunidad.[2][1]

VII. Economía del espionaje y exportaciones

El complejo militar-industrial y cibernético es uno de los pilares de la economía de defensa israelí, y las tecnologías de vigilancia y espionaje forman parte central de este entramado.

Israel comercializa con frecuencia armas y soluciones cibernéticas “probadas en combate” sobre territorio palestino, presentándolas a los compradores extranjeros como productos ensayados en “entornos de guerra reales”, lo que se usa como argumento de eficacia y ventaja competitiva.[7][8]

En 2024, las exportaciones de defensa israelíes alcanzaron un récord histórico de alrededor de 14.7–14.8 mil millones de dólares, un incremento del 13% respecto al año anterior, con Europa absorbiendo más de la mitad de los contratos. Los datos oficiales desglosan este volumen en categorías como misiles y sistemas de defensa aérea (48%), vehículos (9%), satélites y sistemas espaciales (8%), guerra electrónica (8%) y tecnologías cibernéticas, inteligencia y sistemas de información, que representan cerca del 4–6% del total, reflejando la importancia económica del sector de vigilancia y ciberinteligencia.[9][7]

En paralelo, las empresas cibernéticas israelíes captaron en 2024 más de 3.700 millones de dólares en capital privado, un aumento de más del 50% respecto a 2023, señal de la enorme confianza inversora en este ámbito. El propio primer ministro Benjamin Netanyahu ha reivindicado públicamente la posición de Israel como potencia en industrias cibernéticas, subrayando que, en inversión per cápita, el país “supera con creces” a cualquier otro y anunciando que busca replicar ese modelo en el campo de la inteligencia artificial.[9][8][7]

VIII. Epílogo: Derechos humanos y vacío de supervisión

La combinación de alta expansión, débil supervisión y origen militar de estas tecnologías genera un sistema de vigilancia global que se extiende sin mecanismos robustos de rendición de cuentas. Aunque los discursos oficiales presentan estos productos como herramientas para la seguridad interior, el combate al crimen organizado y la lucha contra el terrorismo, los casos documentados muestran que quienes pagan el precio real son, con frecuencia, ciudadanos comunes, activistas, minorías perseguidas y poblaciones sometidas a ocupación o desplazamiento forzado.[5][2][1]

En ausencia de un marco internacional eficaz que regule la exportación y uso de tecnologías de espionaje, vigilancia e intrusión, la industria israelí continúa ofreciendo sus sistemas como “innovaciones” punteras y necesarias, mientras aumenta la vigilancia masiva y la erosión de la privacidad a escala planetaria. El patrón de difusión geográfica, los vínculos directos con las unidades militares de élite y la reiteración de abusos documentados indican que ya no se trata de operaciones aisladas, sino de una arquitectura estructural de vigilancia trasnacional que opera casi sin controles democráticos efectivos.[2][1][5]